letzte Änderungen: 14.11.2020

#VRNWDA

Diese Seite will wie viele andere Seiten hier keine komplette Anleitung dazu liefern (nutzen Sie das Handbuch), sondern nur einige Grundlagen und Orientierung vermitteln, so dass auch Hilfeleistende ohne Fernwartungszugang eine Ahnung von den Menüs haben. Dazu kommen einige Besonderheiten, die bei Problemen eine Rolle spielen können.

In der VR-NetWorld Software können Sie die Daueraufträge verwalten, ändern und löschen.

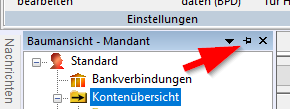

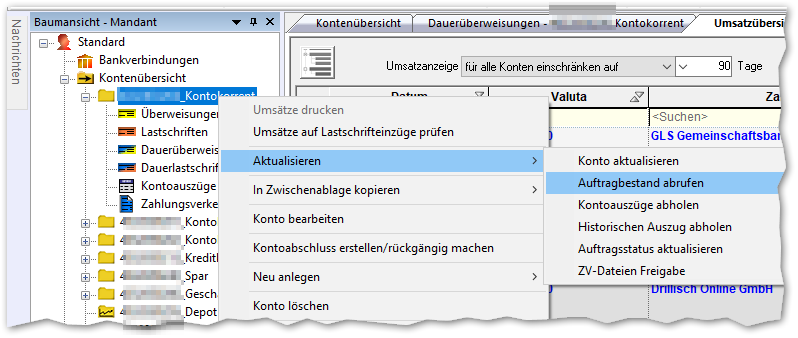

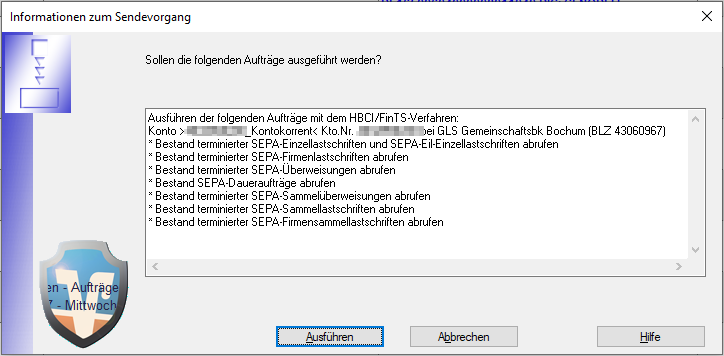

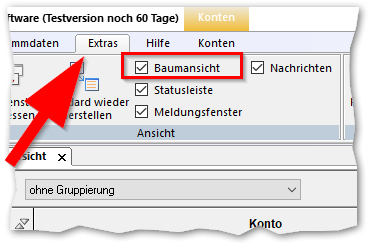

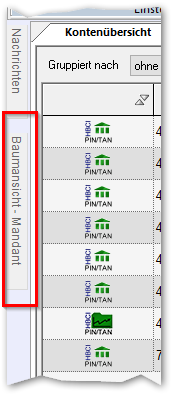

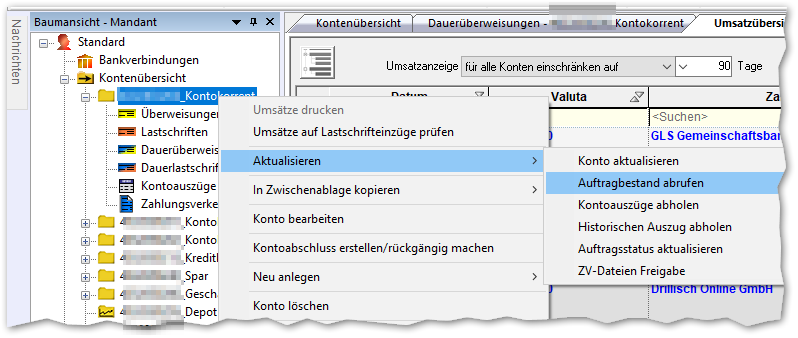

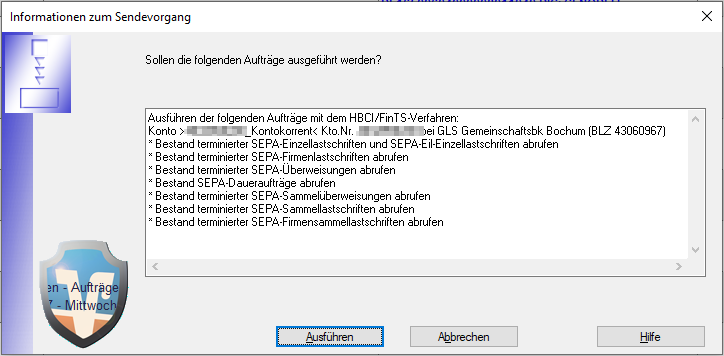

Dazu klicken Sie in der Baumansicht (wenn diese deaktiviert ist, können Sie unter „Extras“ die Ansicht wieder aktivieren) mit der rechten Maustaste auf das Konto und wählen Sie im Kontextmenü „Auftragsbestand abrufen“ an.

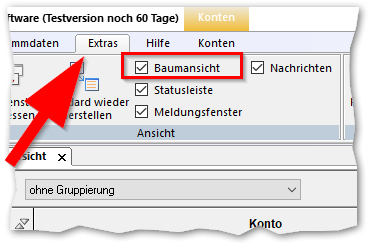

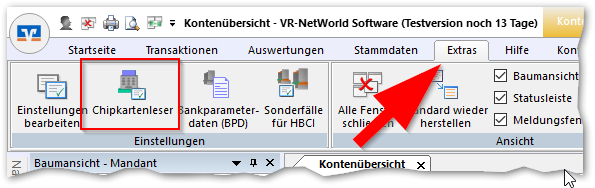

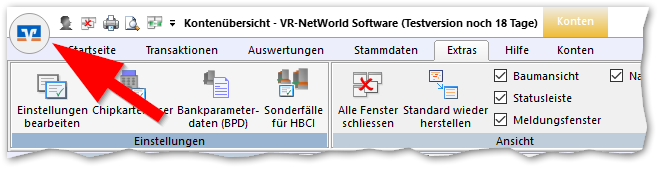

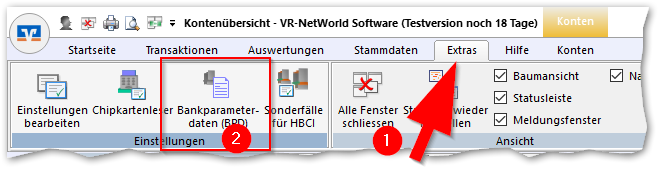

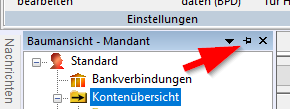

Baumansicht aktivieren

Klicken Sie in die Menüzeile auf Extras.

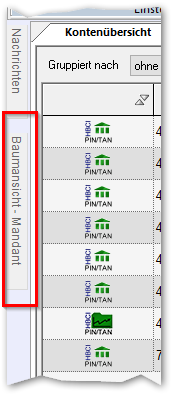

Aktivieren Sie die Baumansicht, links am Rand ist die Baumansicht zu finden.

Besonders wenn man einen breiten Bildschirm hat, ist es meiner Meinung nach sehr sinnvoll, die Einstellung „festzupinnen“, dann verschwindet die Baumansicht nicht mehr nach links.

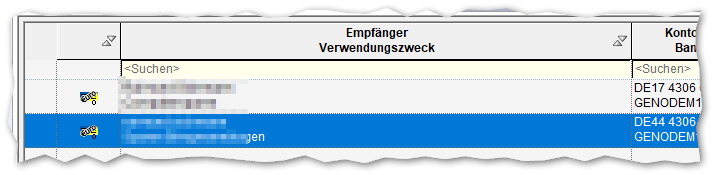

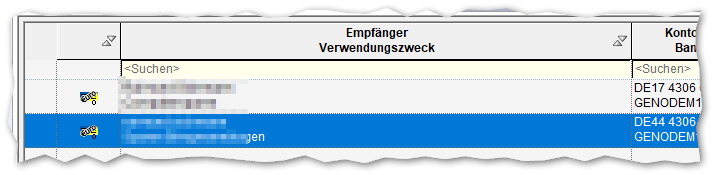

Danach wird Ihnen im Datenbereich der Dauerauftrag angezeigt.

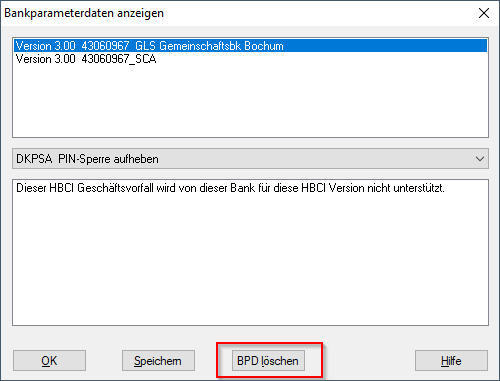

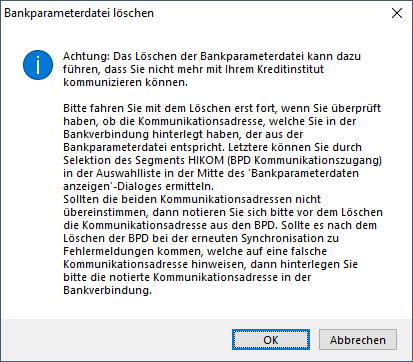

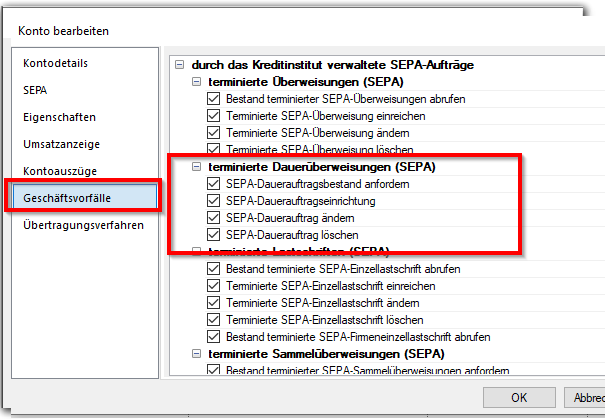

Fehlt die Funktion oder z.B. die Berechtigung zum Löschen eines Auftrages, dann kann dies unter (sehr seltenen) Umständen an einer Einschränkung Ihres Bankzuganges liegen oder der sogenannte Geschäftsvorfall ist im Programm generell abgeschaltet worden. Dies wurde früher häufig gemacht, damit nicht bei jedem Abruf zeitraubende Datenaktualisierungen erfolgen.

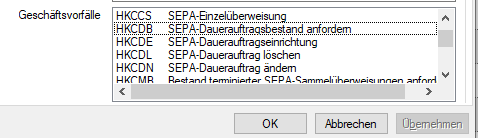

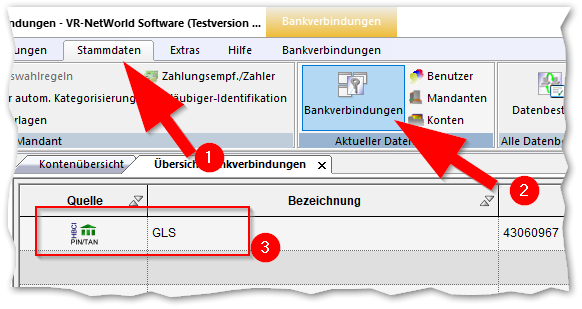

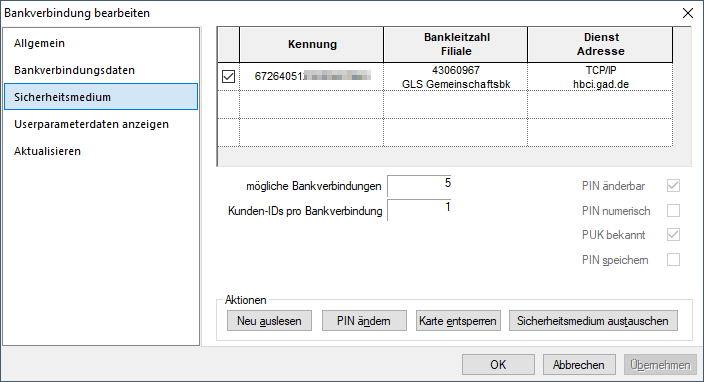

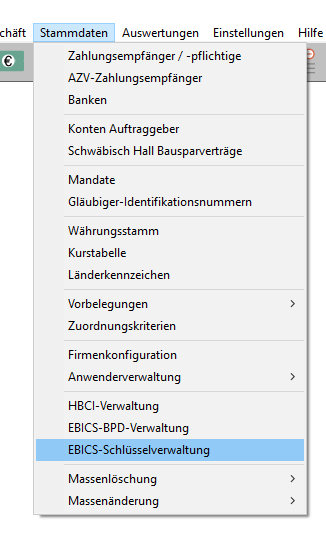

Fehlen Bankberechtigungen, dann könnnen Sie diese so kontrollieren: Wählen Sie „Stammdaten“, Bankverbindungen“ an und dort klicken Sie doppelt auf Ihre Bankverbindung. Im linken Menü wählen Sie dann „Userparameterdaten anzeigen“ aus und rechts können Sie unter „Geschäftsvorfälle“ Ihre Berechtigungen am Konto kontrollieren.

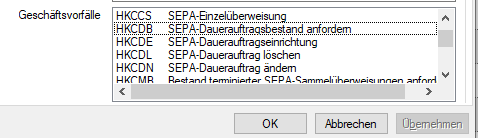

Sie müssen für Ihr Konto die folgenden Auftragsarten sehen.

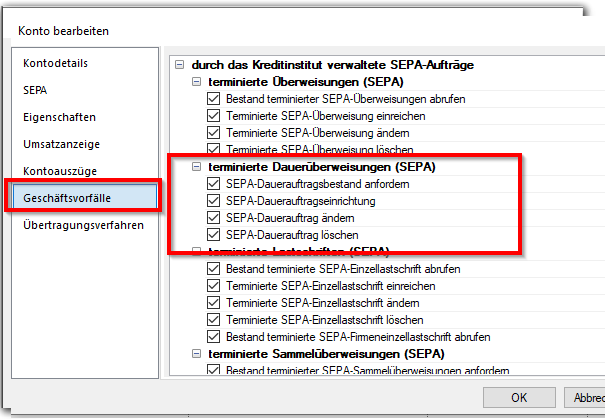

In den Kontoeinstellungen der Software:

Wählen Sie über das Kontextmenü (siehe oben) dazu „Konto bearbeiten“ und dann „Geschäftsvorfälle“. In der Rubrik „terminierte Dauerüberweisungen (SEPA) können Sie die fehlenden Funktionen dann aktivieren. Die FinTS/HBCI-Auftragsarten HKCD…

Aktualisieren Sie den Bestand wie oben beschrieben.

Wiederholen Sie dies ggf. bei jedem Konto unter dem Sie Daueraufträge führen.

Die Bearbeitung können Sie dann beispielsweise mit Doppelklick starten.

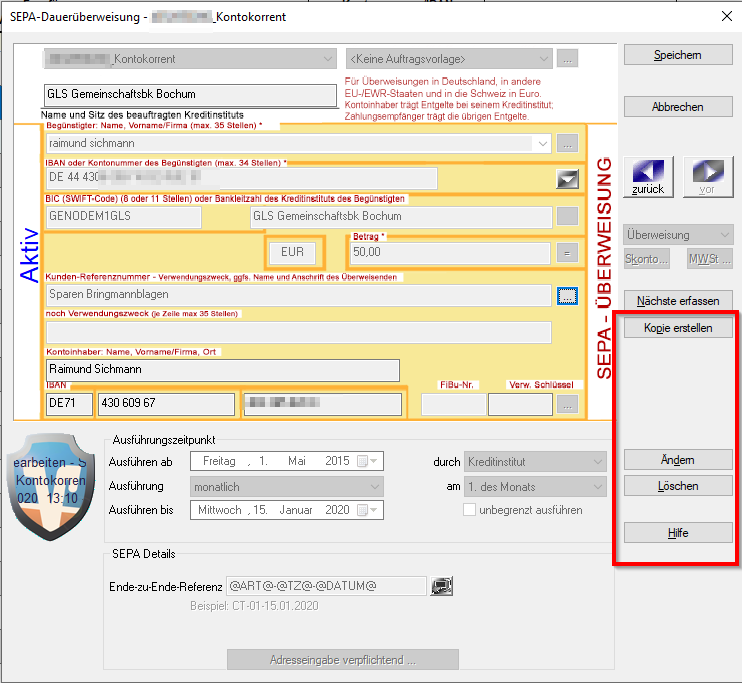

Wählen Sie dann aus, was Sie tun möchten, z.B. Löschen oder Ändern.

Manche Aufträge können unter Umständen nicht geändert werden, hier kann es einige Gründe geben, die das verhindern können. Z.B. muss im neuen Banksystem ein Auftrag erst einmal ausgeführt worden sein, bevor er erneut geändert werden kann.

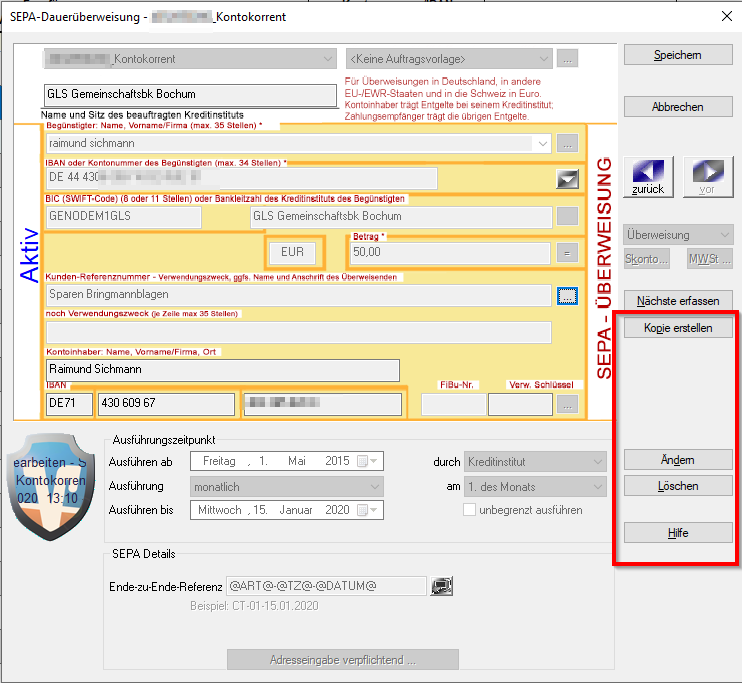

Daher hilft oft folgender einfacher „Trick“:

Kopie erstellen, diese anpassen und später als neuer Auftrag einreichen. Den Ursprungsauftrag löschen.

Mehr zu Problemen bei der Änderung der Terminierung eines bankverwalteten Dauerauftrages

Fehlermeldung: „Der Auftrag liegt in der Vergangenheit“

Beim Ändern wählen Sie den gewünschten Turnus an, auch wenn dieser korrekt ist. Dann klicken Sie auch den Tag an, auch wenn der nicht geändert werden soll. Das Feld „Ausführen ab“ ignorieren Sie dabei, Speichern den Datensatz und senden die Auftragsänderung ab.