Lasst, die ihr eintretet, alle Hoffnung fahren!

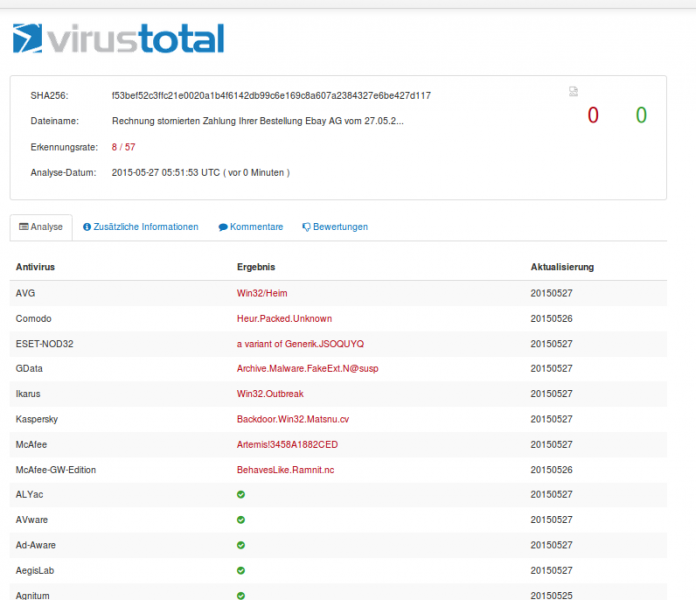

Frei nach Dante Allighieri kann man das vermutlich allen Opfern der neuesten Variante der Teslacrypt Ransomware raten, die keine Backups haben oder sonstige Datensicherung betreiben. Wenn die Programmierer nichts falsch gemacht haben, ist diese Verschlüsselung nicht zu knacken. Die Verschlüsselungsstärke RSA 2048 spielt dabei auf einem ähnlichen Niveau wie die aktuelle FinTS/HBCI-Signatur Verschlüsselung, das aber nur am Rande.

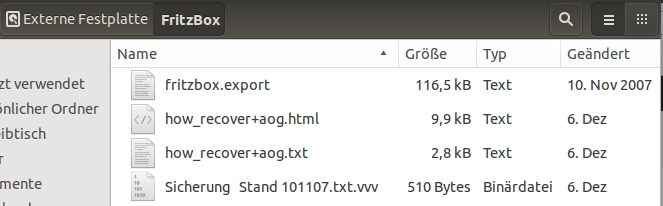

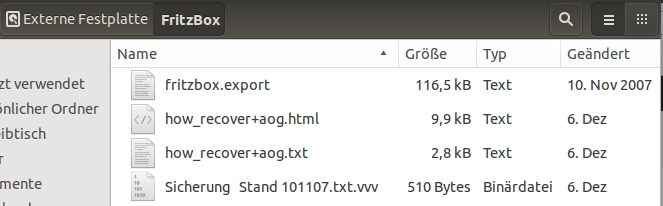

Was ist Ransomware? Erpressersoftware. Die mir hier am Wochenende präsentierte Variante verschlüsselt sämtliche Dateien des Ordners „Eigene Dateien“ mit einer fast perfekten, nach heutigem Stand meines Wissens nicht dechiffrierbaren Verschlüsselung. Die Opfer erhalten die Dateien vermutlich nur zurück, wenn sie das Lösegeld bezahlen – wenn überhaupt. Die wichtigsten Dateien werden dabei mit dem geheimen Schlüssel der Erpresser chiffriert, die Dateien anschließend mit der Endung vvv (in diesem Fall) umbenannt, dazu gibt es für jede Datei eine ausführliche Erläuterung, was passiert ist und eine Anleitung, wie man zu bezahlen hat.

Dies Beispiel aus dem echten Leben zeigt, wie essentiell Datensicherungen und ein passendes Backup-Konzept sind, wenn einem die eigenen Daten lieb sind. Sofern man nicht plant, die Erpresser mit virtuellem Geld (Bitcoins) zu versorgen, sofern diese überhaupt das Versprechen einlösen, die Dateien nach Zahlung wieder zu rekonstruieren, sollte man vorher für Backups gesorgt haben. Die Dateikopien dürfen dabei auch nicht auf einem permanent mit dem Rechner verbundenen Datenträger abgelegt sein, auch ein Dropbox oder sonstiger Cloud-Speicher ist nicht ausreichend sicher. In diesem konkreten Fall ist hier nämlich geschehen, dass sämtliche Dateien der Datensicherung auf der externen Festplatte mit verschlüsselt worden. Und das Opfer hatte eine aktuelle Antiviren-Software installiert…

Also mein dringender Rat: Regelmäßig die Datensicherungsmedien wechseln. Diese getrennt von Ort und Zeit aufbewahren. Mehr als ein, zwei Backups machen! Datenrücksicherungen testen und das Was-wäre-wenn-Spiel durchspielen! Denken Sie bei der Auswahl der Mittel an die Faulheit – an die eigene und an die der anderen in Ihrem Umfeld…

Die Datei Kassenbericht 2007 – 2015.xls zum Beispiel wurde hierzu:

how_recover+aog.html

how_recover+aog.txt

Kassenbericht 2007 – 2015.xls.vvv

Diese Leute wissen genau, was sie tun, ich zitiere hier die how_recover-Textdatei.

++++++==============================================================================================================+++++++======

NOT YOUR LANGUAGE? USE https://translate.google.com

What happened to your files ?

All of your files were protected by a strong encryption with RSA-2048.

More information about the encryption keys using RSA-2048 can be found here: http://en.wikipedia.org/wiki/RSA_(cryptosystem)

What does this mean ?

This means that the structure and data within your files have been irrevocably changed, you will not be able to work with them, read them or see them,

it is the same thing as losing them forever, but with our help, you can restore them.

How did this happen ?

Specially for your PC was generated personal RSA2048 KEY, both public and private.

All your files were encrypted with the public key, which has been transferred to your computer via the Internet.

++++++==============================================================================================================+++++++======

Decrypting of your files is only possible with the help of the private key and decrypt program, which is on our secret server.

What do I do ?

So, there are two ways you can choose: wait for a miracle and get your price doubled, or start obtaining BTC NOW, and restore your data easy way.

If You have really valuable data, you better not waste your time, because there is no other way to get your files, except make a payment.

For more specific instructions, please visit your personal home page, there are a few different addresses pointing to your page below:

1. http://alcov44uvcwkrend.softpay4562.com/…

2. http://alcov44uvcwkrend.paybtc798.com/…

3. http://alcov44uvcwkrend.btcpay435.com/…

4. https://alcov44uvcwkrend.onion.to/…

If for some reasons the addresses are not available, follow these steps:

1. Download and install tor-browser: http://www.torproject.org/projects/torbrowser.html.en

2. After a successful installation, run the browser and wait for initialization.

3. Type in the address bar: alcov44uvcwkrend.onion/…

4. Follow the instructions on the site.

IMPORTANT INFORMATION:

Your personal pages:

http://alcov44uvcwkrend.softpay4562.com/…

http://alcov44uvcwkrend.paybtc798.com/…

http://alcov44uvcwkrend.btcpay435.com/…

https://alcov44uvcwkrend.onion.to/…

Your personal page (using TOR-Browser): alcov44uvcwkrend.onion/…

Your personal identification number (if you open the site (or TOR-Browser’s) directly): […ersetzt…]

++++++==============================================================================================================+++++++======

Ergänzung (05.02.16):

Die Verschlüsselung mag beinahe perfekt sein, wenn der Schlüssel aber im System steckt, ist es so, als ob man ein Super-Sicherheitsschließsystem am Haus installiert – und den Zentralschlüssel dort im Schloss stecken lässt:

http://www.heise.de/security/artikel/TeslaCrypt-2-0-entschluesselt-3094987.html

Glück gehabt, heißt es da für die Betroffenen.

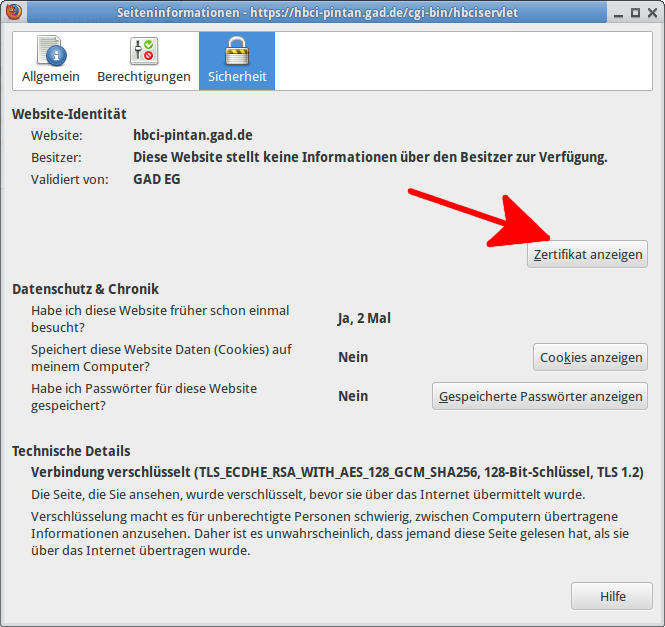

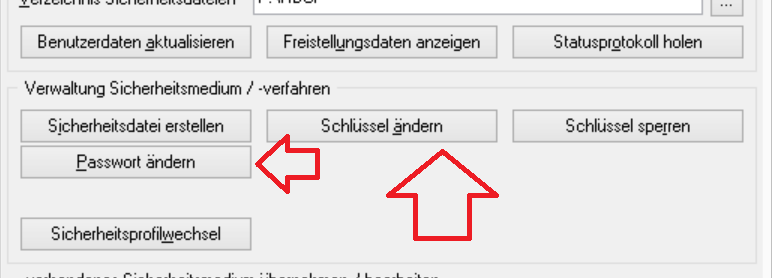

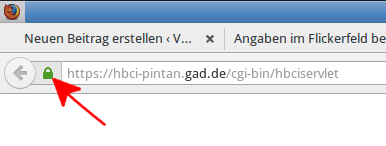

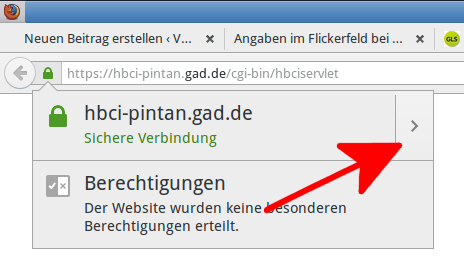

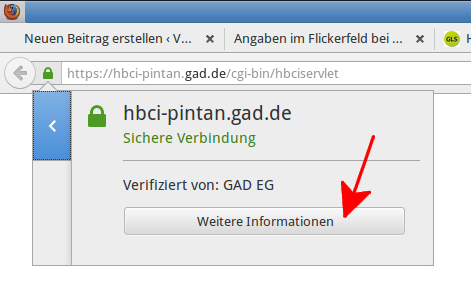

Vergleichen Sie den Fingerabduck mit den von Ihrem Programm angezeigten Daten, z.B. dem SHA1-Fingerabdruck des neuen Zertifikats und achten Sie darauf, dass der Browser auch den richtigen Besitzer anzeigt (früher Fiducia & GAD IT AG). Letzteres ist besonders wichtig, da im Angriffsfall ja auch der Browser/das Betriebssystem betroffen wäre.

Vergleichen Sie den Fingerabduck mit den von Ihrem Programm angezeigten Daten, z.B. dem SHA1-Fingerabdruck des neuen Zertifikats und achten Sie darauf, dass der Browser auch den richtigen Besitzer anzeigt (früher Fiducia & GAD IT AG). Letzteres ist besonders wichtig, da im Angriffsfall ja auch der Browser/das Betriebssystem betroffen wäre.