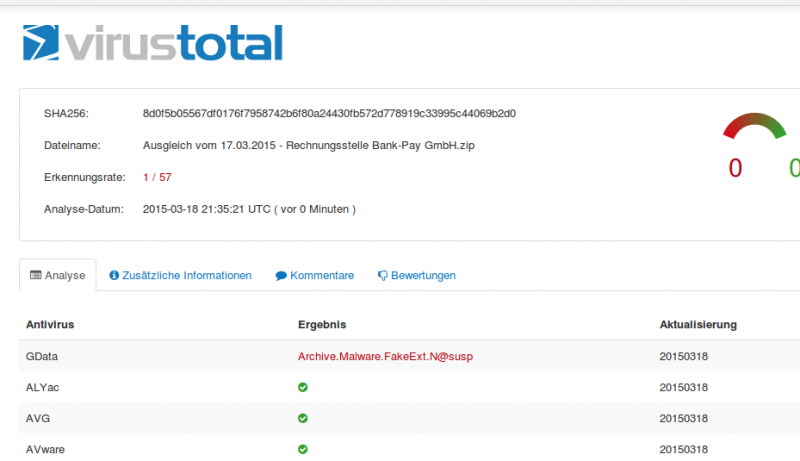

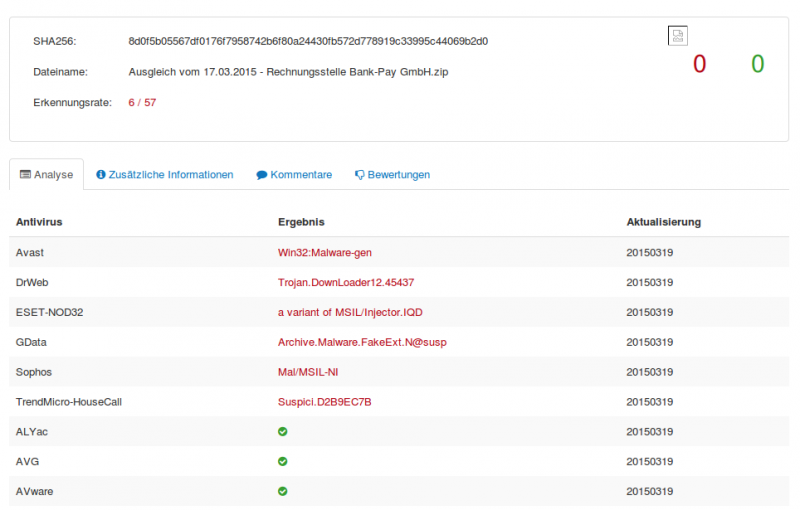

Die aktuellen Trojaner fordern mit bekannten Texten zum verhängnissvollen TAN-Test auf (Beispiel siehe unten), sind aber selbst mit aktuellen Virenscannern nicht zu erkennen. Konkret hatte ein Kunde heute morgen mit einem Boot-Linux auf USB-Stick (desinfec’t) keine Schadmeldung erhalten. Der Scan mit malwarebytes ergab inzwischen die Diagnose auf Trojanerbefall. Das zeigt, wie gut sich die Schadsoftware inzwischen vor gängiger Antivirus-Software verstecken kann.

Aktuell besonders beliebt: DHL-Mails und bei mir heute eingetroffen: UPS-Nachrichten.

Thema: UPS Delivery Notification, Tracking Number 146B3289500146

Wichtige Zustellinformationen

Kontrollnummer:

2W44U26949187244

Zustelldatum/-zeit:

09. March 2015 / 09:51:36 vormittags

Sendungsdetails : 2W44U26949187244Phishingmail

Also: Alles, was irgendwie zu Tests mit irgendwelchen TAN aufruft, ist ein Betrugsversuch!

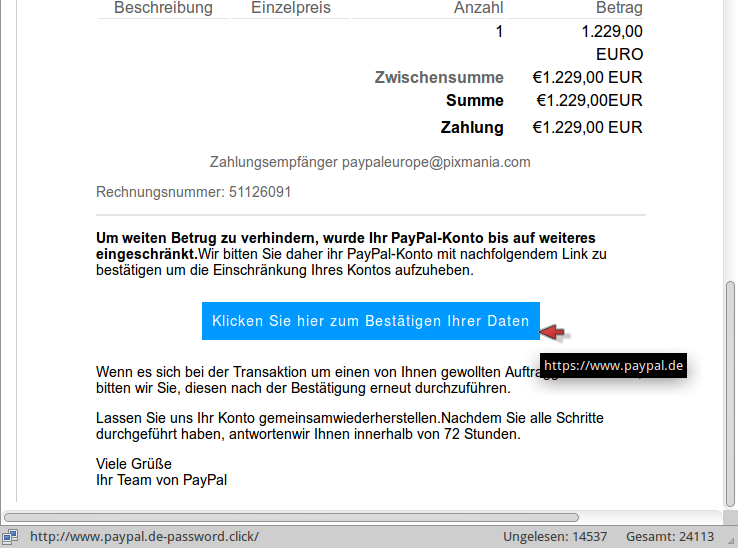

So sieht dann beispielsweise die Aufforderung zum TAN-Test auf. Bei der Fehlermenge muss man von Absicht ausgehen. Auf diese Aufforderung werden sicherlich nur unaufmerksame Menschen reagieren – die sich besonders gut als Opfer eignen. Der Text selbst ist alt, scheint aber noch gut zu funktionieren.

Der untere Text wird bei nach Anmeldung in die normale Banking-Seite „eingeschleust“. Die Inhalte werden also im normalen Design der Bank dargestellt, ein typisches Verhalten für eine Schadsoftware, die innerhalb des Browsers arbeitet.

Aktuell klappt die Infektion nur gut mit genossenschaftlichen Bankkonten – die Sparkassenverbindung ließ sich nicht stabil und schnell aufbauen.

Sehr geehrte Kundin/sehr geehrter Kunde,

Eine neue, verbesserte Online-Banking-Schutzanlage wird in unserer Bank implementiert. Sie umfasst die folgenden Funktionen:

– SMS und TAN-Generation-Systeme Prüfung;

– Schutz vor unbefugtem Zugriff (Phishing);

– Prüfung Ihres Browsers auf Sicherheitslücken.

Zu Ihrer eigenen Sicherheit, wird der Zugriff auf Ihr Konto per Online-Banking für Sie begrenzt werden, bis Sie eine kurze Schulung auf einem Demokonto zu vervollständigen.

Bitte lesen Sie die folgenden Kurzanleitung:

Die erste Testphase wird durch Drücken der Taste „Login Demokonto“ beginnen: Sie werden auf eine neue Seite weitergeleitet, wo Sie ein Demokonto zugreifen können. Die Informationen um das Demokonto eingeben wird automatisch ausgefüllt werden.

Sie werden auf die zweite Testphase beim Eintritt ins Demokonto umgeleitet werden (bitte drücken „Login Demokonto“ um fortzufahren).

Der Testprozess erfordert einen Testüberweisung. Sobald die Prüfung Ihres Browsers abgeschlossen ist, werden Sie eine Testseite zu sehen.

Alle notwendigen Daten werden nach dem Zufallsprinzip generiert und dort ausgefüllt werden.

Sie werden benötigt, um Ihre TAN-Generator (Chip TAN) oder Ihr Telefon Prüfung (SMS TAN) je nach Ihrer Konfiguration zu verwenden.

Sie müssen die korrekte TAN gewähren, ohne Fehler!

Wenn Sie einen Fehler machen, wird die Schutzanlage eine Warnung angezeigt, und Sie werden auf Ihrem Internet-Banking-Konto zurückgegeben werden.

Im Fehlerfall er wird automatisch analysiert werden; Sie erhalten ein neues Testverfahren nächstes Mal, wenn Sie Online-Banking eingeben angeboten werden.

Wenn Sie Ihre SMS-Benachrichtigungsdienst aktiviert haben, werden Sie eine erfolgreiche Prüfung gemeldet werden.

Login Demokonto