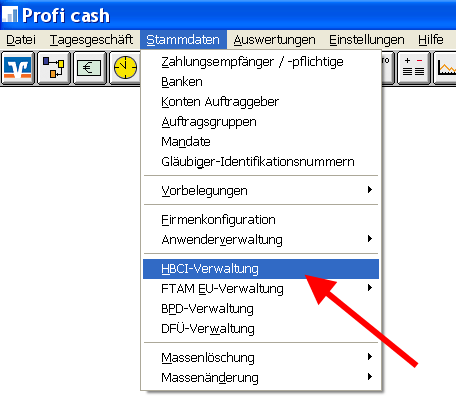

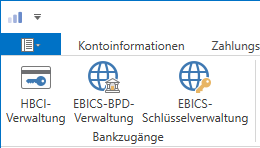

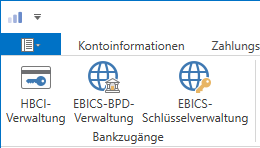

In Profi cash 12 nutzen Sie das Menü „Einstellungen“ und den Button HBCI-Verwaltung im Menü-Band .

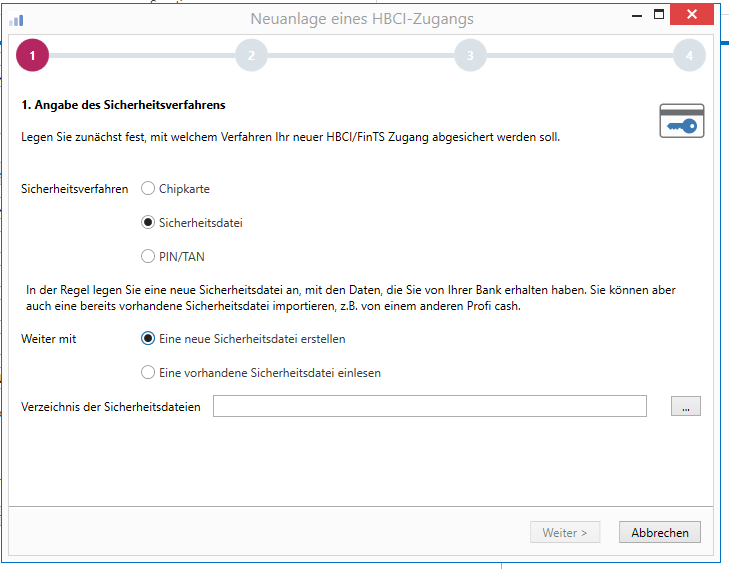

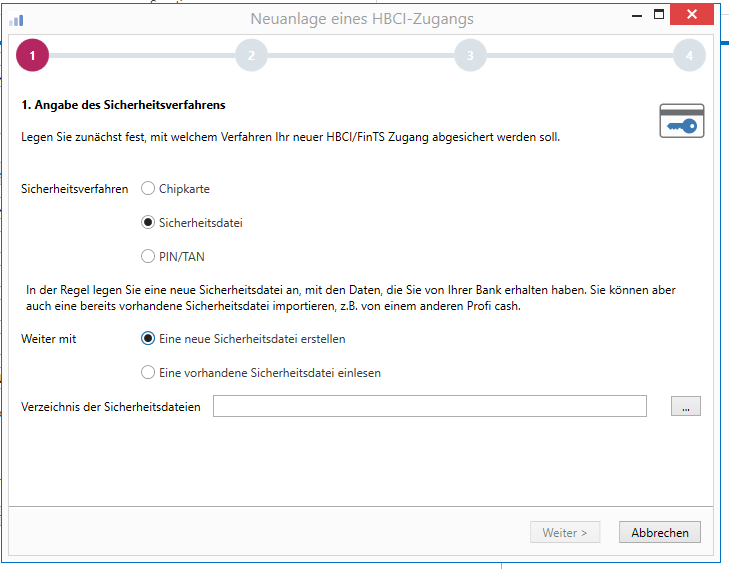

Wählen Sie oben rechts den Button „neu anlegen“. Wählen Sie als Sicherheitsverfahren „Sicherheitsdatei“ aus.

Tragen Sie oben ein neues Kürzel ein, z.B. Bankname Vorname, das Programm erzeugt automatisch einen neuen Datensatz (der Button „Leeren-Neu“ bewirkt das gleiche) wie ein neuer Eintrag. Wählen Sie als Sicherheitsverfahren „Sicherheitsdiskette/Sicherheitsdatei“ aus.

Jetzt sollten Sie den USB-Stick oder einen anderen Wechseldatenträger einstecken.

Je nachdem, ob Sie eine neue Sicherheitsdatei erzeugen wollen oder eine bereits vorhandene Sicherheitsdatei in der Firma/in Profi cash anmelden möchten wählen Sie den Button an.

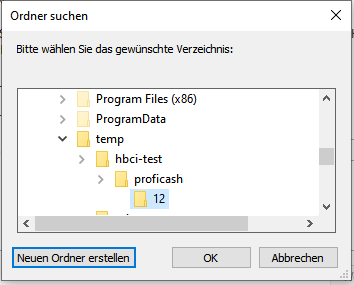

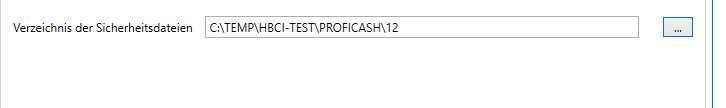

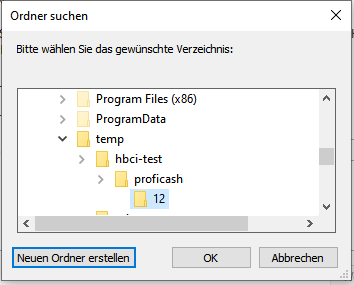

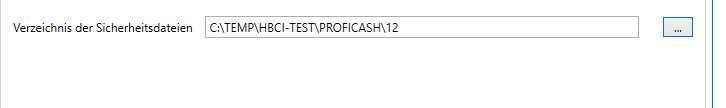

Mit Klick auf den „drei-Punkte-Button“ öffnen Sie den Dateidialog zur Auswahl des Pfades. Einen Dateinamen können Sie nicht anlegen, aber einen neuen Ordner.

Der Pfad wird übernommen.

Klicken Sie auf weiter. Wenn Sie keinen Wechseldatenträger gewählt haben, sehen Sie ein Hinweisfeld.

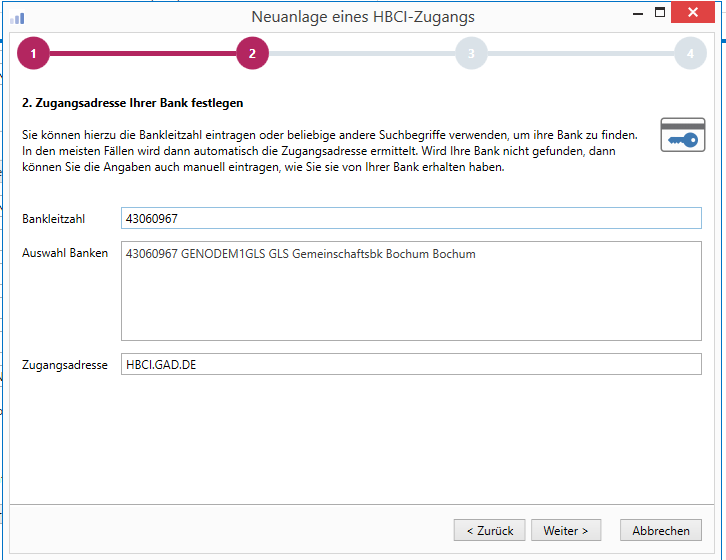

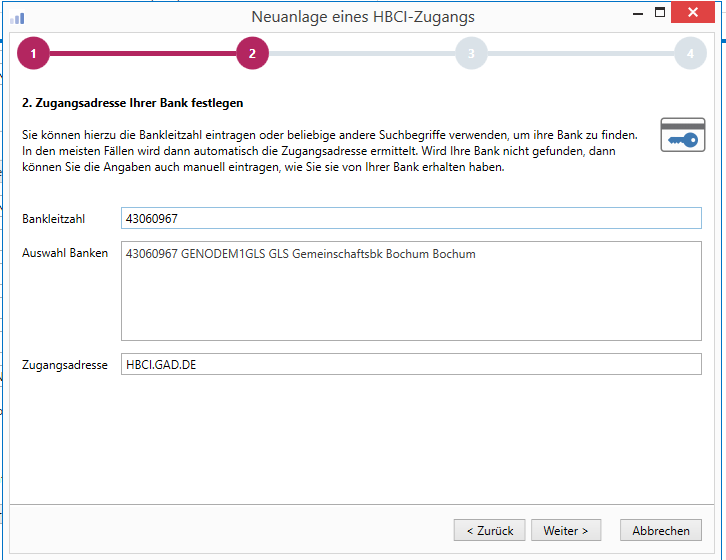

Geben Sie dann die BLZ ein und wählen dann das Feld an und klicken Sie auf „Weiter“. Die Zugangsadresse sollte automatisch gefüllt sein.

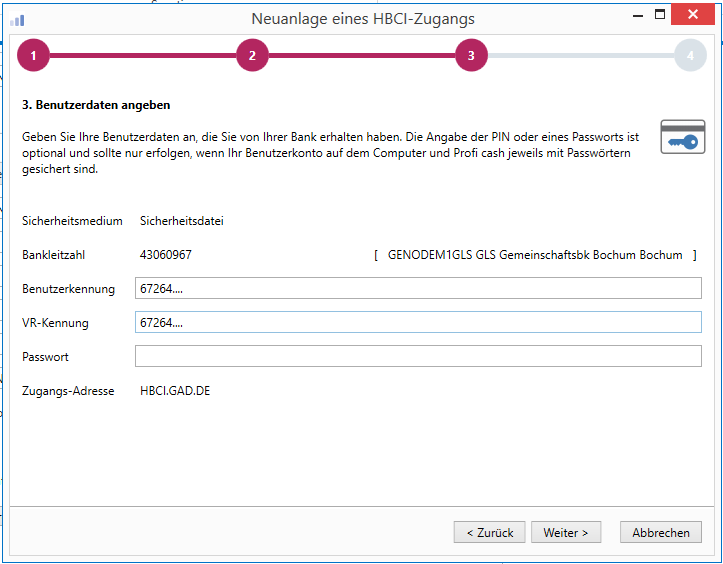

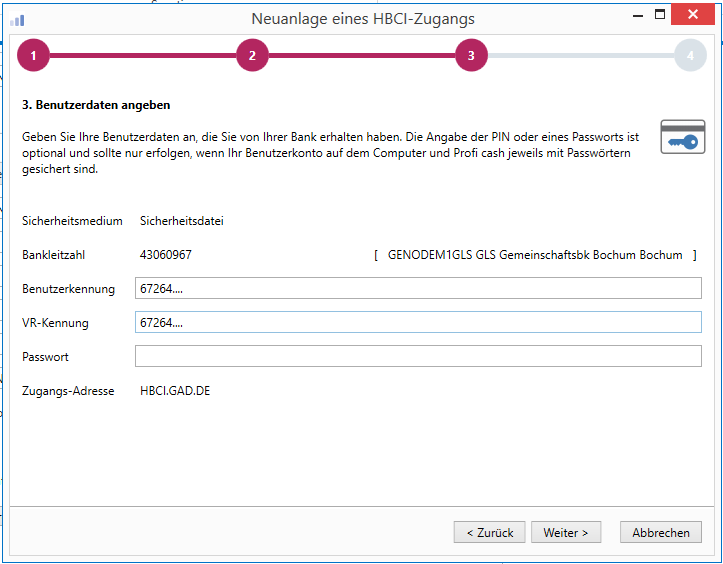

Sie benötigen die Benutzerkennung, beginnend mit 672… Profi cash fragt zum Teil noch die VR-Kennung im zweiten Feld ab, lassen Sie das Feld einfach frei oder tragen Sie die Benutzerkennung auch hier ein.

Das Passwortfeld lassen Sie bitte ebenfalls frei. Sie sollten es nicht speichern, denn dann reicht das Profi cash Passwort und der Stick, um Buchungen auszuführen. Sinnvoll kann dies nur in perfekt abgesicherten Systemen sein oder z.b. bei automatischem Abruf mit eingeschränkten Berechtigungen.

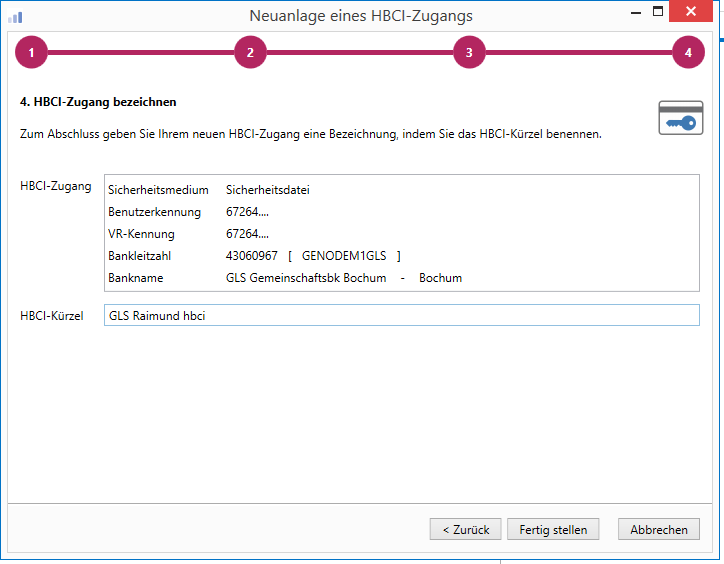

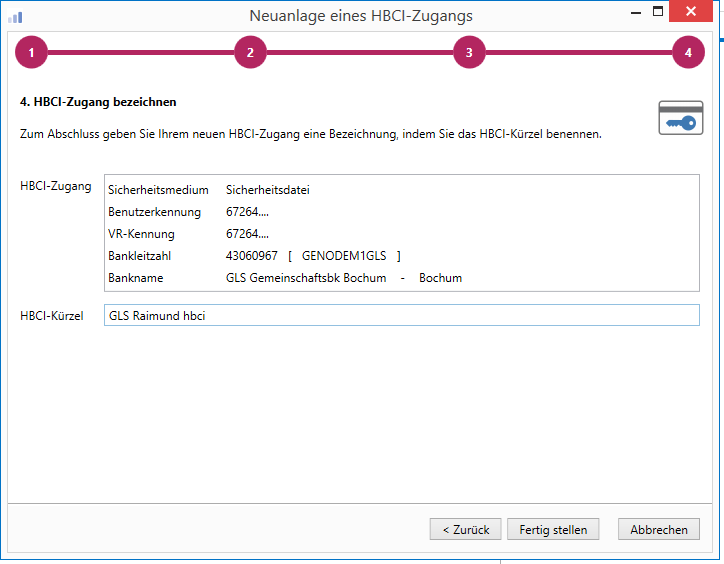

Geben Sie ein sinnvolles HBCI-Kürzel ein, gerade wenn Sie mit mehreren Banken arbeiten. Vor einer Buchungs-Freigabe werden Sie aufgefordert, den Datenträger einzustecken, das ist also dann die letzte Chance zur Erkennung, falls Sie sich beim Bankkonto vertan haben. Klicken Sie auf „Fertig stellen“.

Jetzt sollten Sie den Drucker einschalten.

Das Programm führt Sie durch die weitere Anlage und Passwortvergabe.

Die Bank kennt dieses Passwort nicht, es dient zur Sicherung der Schlüsseldatei. Es muss eins der erlaubten Sonderzeichen beinhalten und min. 8 Zeichen lang sein. Bei der ersten Datenübertragung wird der Hash (eine Art Prüfsumme) des Bankschlüssels zur Prüfung angezeigt. Sie sollten diesen in den Unterlagen finden oder hier vergleichen.

Der Hashwert – eine Art Prüfsumme für eine wesentlich größere Zahl – wird errechnet und angezeigt. Vergleichen Sie diesen mit den Unterlagen Ihrer Bank. Bei der GLS Bank lautet dieser

69 F2 B5 D0 A6 64 D5 2E F0 43 A0 35 4D BD 65 88

48 89 1A 1A 23 85 A1 B1 AE 55 00 8A 2F F4 99 9D

Das Prinzip: Ändert sich nur eine einzige Stelle des Schlüssels, so wird ein vollkommen anderer Hash errechnet und angezeigt, so dass man Manipulationen sofort erkennt. Am Ende erfolgt der Druck des sogenannten INI-Briefes. Senden Sie diesen bitte an die Bank. Den Druck können Sie wiederholen unter Datei/Protokolle/Druck wiederholen. Führen Sie das Menü zu Ende.

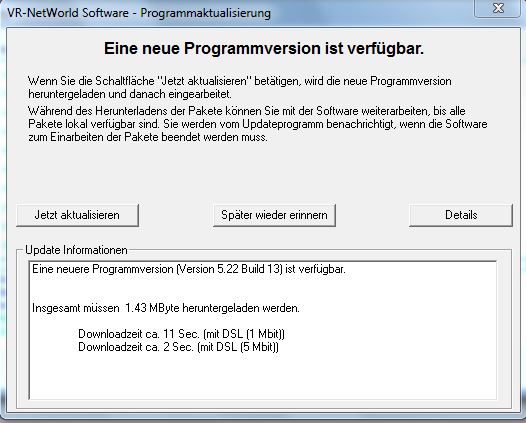

Für Starmoney 9 und 10 und die aktuelle Version von Starmoney-Business stehen seit dem 23.03. Onlineupdates bereit, die den Lizenzspeicher auf den aktuellen Stand bringen.

Für Starmoney 9 und 10 und die aktuelle Version von Starmoney-Business stehen seit dem 23.03. Onlineupdates bereit, die den Lizenzspeicher auf den aktuellen Stand bringen.