Update 02.2020:

Ich hoffe sehr, dass es in absehbarer Zeit Lösungen über eine Hardwarebindung gibt (idealerweise verbind- aber auch lösbar mit de in den Rechnern/Smartphones verbauten Sicherheitshardware). Ein Traum wäre auch eine Anbindung an den fido2-Standard.

Update (10.2019): Ich hätte nicht erwartet, dass die Sicherheitsdatei die PSD2-Forderung nach „Besitz“ erfüllt, die Schwächen sind ja auch offensichtlich. In der aktuellen Form scheint dies Verfahren „geduldet“ zu sein, ich vermute, dass man das unentberliche EBICS schützen musste, das im wesentlichen die gleiche Verschlüsselungsmethoden einsetzt.

Die Technik sollte man aufgrund der Schwächen nur auf gut abgesicherten Systemen einsetzen.

Die Tage der HBCI-Sicherheitsdatei ist mit den neuen Richtlinien gezählt, einige Experten rieten schon seit einigen Jahren von der Verwendung ab (siehe hier). Für Privatkunden dürfen wollen einige Banken eine Verwendung in absehbarer Zeit nicht mehr erlauben.

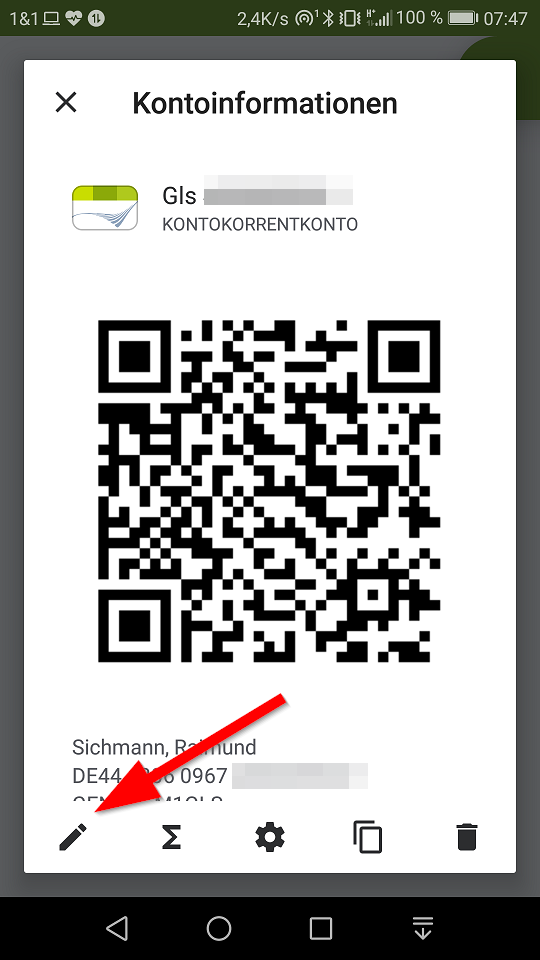

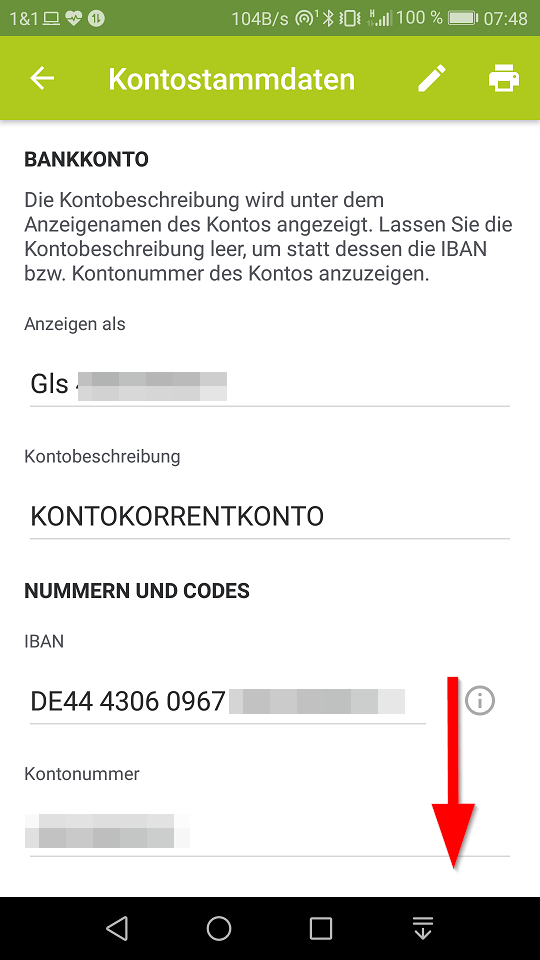

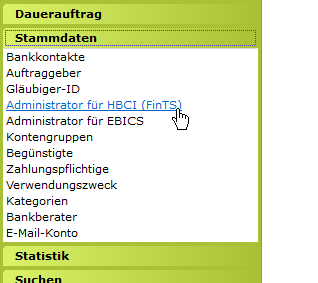

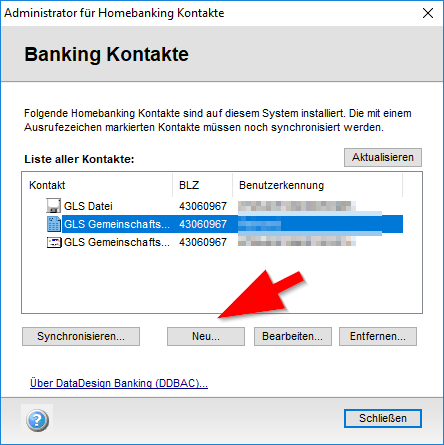

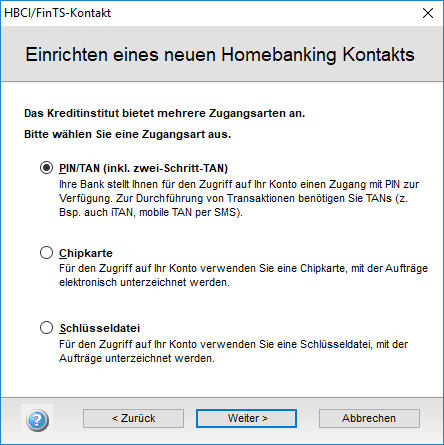

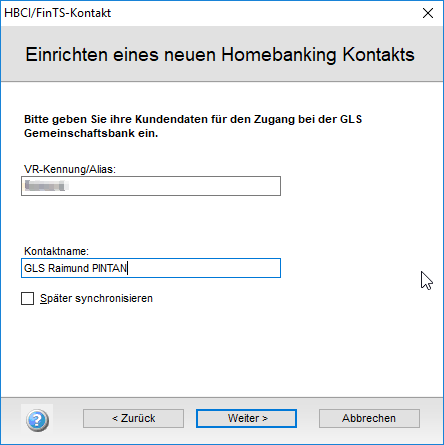

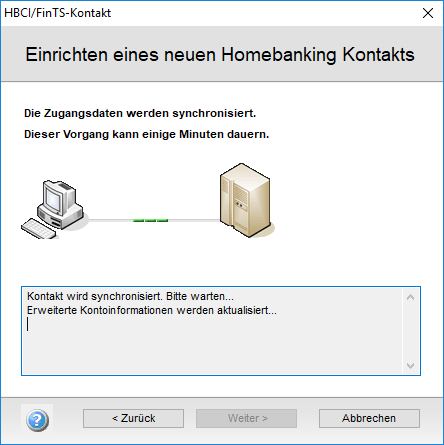

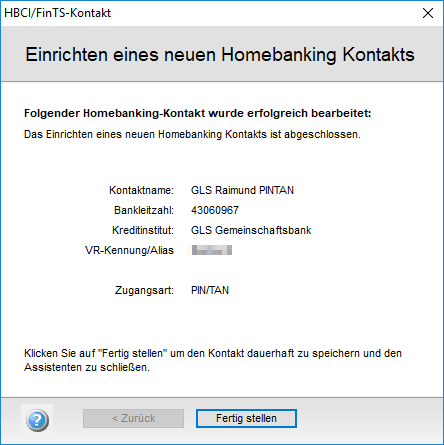

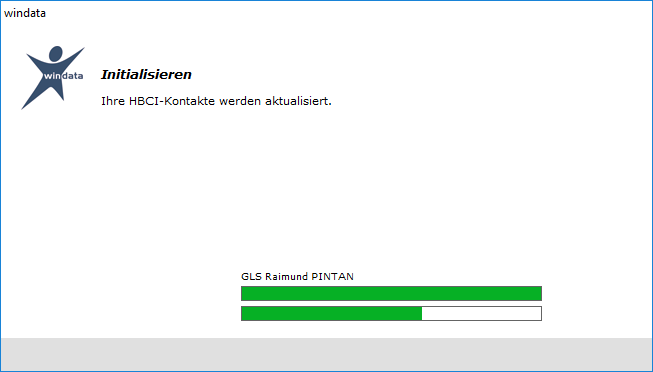

Wer das Verfahren nicht kennt: Beim Signaturdatei-Verfahren erzeugt der User anhand der von der Bank gelieferten Benutzerkennung eine eigene Unterschriftendatei, mit der die Daten einerseits ver- und entschlüsselt werden und die Aufträge unterschrieben werden können. Die Datei wird mit einem Passwort gesichert und üblicherweise auf einem USB-Stick abgelegt. Bei der Datenübertragung mit der Bank wird der Stick eingesteckt und das Passwort reicht dann für sämtliche HBCI-Aufträge und den Abruf aus.

Eines der wichtigsten Gründe für die Abschaltung ist, dass sich Wissen und Besitz bei dieser Methode nicht trennen lassen, da sich die Anmeldung, die Legitimation auf dem gleichen System abspielt. Damit ist eines der wichtigsten Forderungen der PSD2-Richtlinie (wikipedia über Payment-Service Directive V2) nicht erfüllbar. (Wikipedia über Authentifizierung ).

„Wissen“?

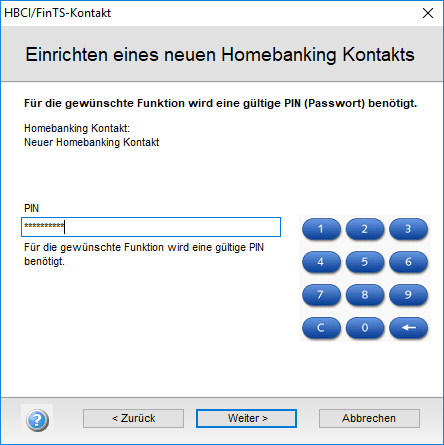

Mit „Wissen“ ist bei der Sicherheitsdatei das Passwort gemeint, mit dem sich das Verfahren nutzen lässt. Nur mit dem richtigen Passwort kann die Sicherheitsdatei verwendet werden. Ein Passwort kann aber ausgespäht werden, z.B. liest eine Schadsoftware, ein sogenannter Keylogger, alle Tastatureingaben mit. Oder es reicht ein neugieriger Kollege im Büro. Daher reicht ein Passwort nicht aus, um Buchungen zu machen, es muss immer noch ein zusätzliches Gerät oder ein Zugang dazu kommen, etwas das im Besitz der berechtigten Person ist.

Da das Passwort der Sicherheitsdatei sich nicht gegen das Durchprobieren sämtlicher Kombinationen schützen kann – im Gegensatz zur Chipkarte, die sich nach Fehlversuchen selbst sperrt – ist seit Einführung ein mind. 8 stelliges Passwort mit Sonderzeichen nötig.

„Besitz“?

Der Besitz der Sicherheitsdatei ist leider nicht eindeutig, denn Dateien können kopiert werden. Eine digitale Kopie ist vom Original nicht unterscheidbar. Das war in der Vergangenheit eigentlich ein großer Vorteil, um eine Sicherheitskopie anzulegen. Eine Chipkarte oder eine Handy-SIM oder eine Software, die mit einer Hardware „verheiratet“ ist, kann man nicht einfach auf einen anderen Zugang kopieren. Da hilft auch ein Zähler nicht, der zur Sicherheitsdatei mitläuft.

Der nicht eindeutige Besitz ist ein Problem, dass nicht gelöst werden kann, daher sind die Tage der Signaturdatei zumindest für private Nutzerinnen und Nutzer leider gezählt.

Daran ändert leider auch die Sitation nichts, dass das Verfahren trotz dieser offensichtlichen Mängel zu den weltweit sichersten und gleichzeitig bequemsten Verfahren gehört. Das Verfahren kommt unter die Räder der Regelung, da nützt auch ein weitestgehend von Schadsoftware verschontes Betriebssystem wie MacOS, Linux oder gar BSD nicht. Die Banken werden das Verfahren zumindest für einen großen Teil der Kundschaft abschalten müssen.

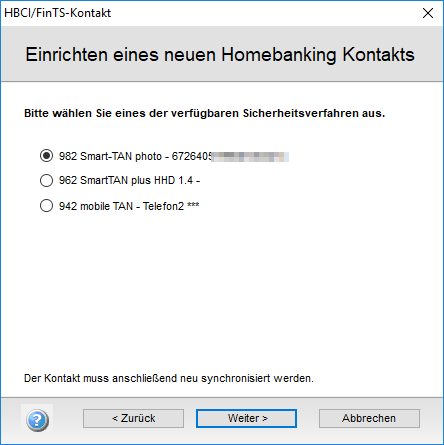

Auftragsabhängige Freigaben fehlen!

Die neueren Sicherheitsmethoden zeigen sämtlich die bei der Bank eingereichten Auftragsdaten zur Kontrolle an. Beim mobileTAN-Verfahren erhält der User eine SMS zur Kontrolle und gibt eine Buchung erst dann frei. Die TAN passt immer zum angezeigten Auftrag. Genauso ist dies bei der Sm@rtTAN, beim Secoder-Verfahren und bei den anderen Zweischrittverfahren.

Die Sicherheitsdatei kann diese Kontrollfunktion nicht erfüllen, es müsste ein zusätzlicher Weg her. Das gilt genauso für die von einigen Banken noch angebotenen TAN-Listen, sie müssen ebenfalls abgeschaltet werden.

Die Sicherheitsdatei kann diese Kontrollfunktion nicht erfüllen, es müsste ein zusätzlicher Weg her. Das gilt genauso für die von einigen Banken noch angebotenen TAN-Listen, sie müssen ebenfalls abgeschaltet werden.

Dieses Sicherheitsmanko war bislang kein Problem, da Angriffe auf Zahlungsverkehrssoftware für Betrüger – jedenfalls bisher – offensichtlich zu aufwändig waren.

Alternativen?

Möglich wäre ein Verfahren, dass die Sicherheitsdatei eindeutig mit der verwendeten Computerhardware oder einem USB-Stick verbindet – leider ist hier in keine Lösung in Sicht oder mir zumindest nicht bekannt. Alternativen sind also dringend nötig.

Je nach Einsatzzweck eignen sich die vorhandenen Alternativen mehr oder weniger gut. Ich werde hier in den nächsten Monaten die Vor- und Nachteile der Alternativen gegenüberstellen.