Ich staune regelmäßig darüber, das offensichtlich sehr viele Menschen glauben, Internetseiten seien automatisch authentisch, nur weil die Inhalte von einer Bank stammen oder weil die Verbindungen verschlüsselt sind.

Das ist nun mal nicht so, die Inhalte werden von einem Computerprogramm, dem Browser, angezeigt. Und was der Browser anzeigt, kann auch einfach manipuliert werden. Ist der Browser einmal „gehackt“, ist nichts darin mehr sicher.

Ich zeige das mal an einem kleinen Beispiel, löse damit ein „Problem“, das mich schon länger ärgert und demonstriere damit, was ich meine.

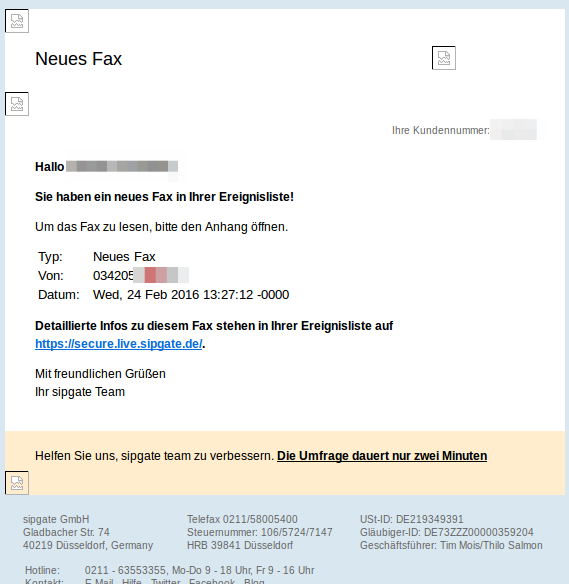

Unser Rechenzentrum kriegt es seit Jahren nicht hin, geschlechtsneutrale Bezeichnungen in den (Online-)Formularen und im Internet zu verwenden. Nun, dem kann einfach abgeholfen werden.

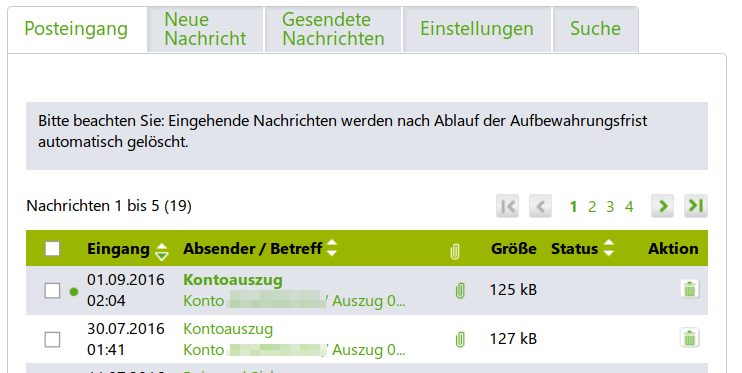

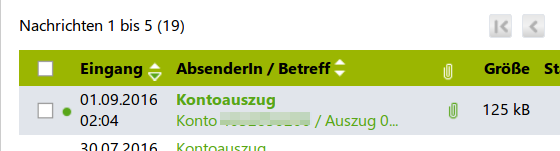

Ich möchte z.B. im Postkorb nicht mehr „Absender“ stehen haben, weil mir durchaus auch Kolleginnen Nachrichten zusenden.

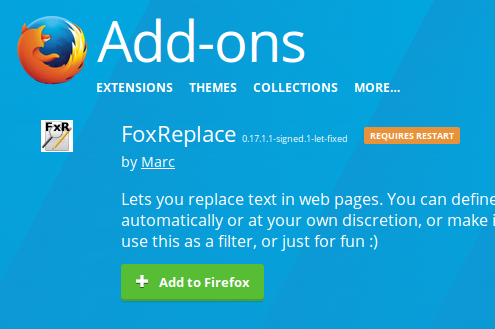

Ich besorge mir ein geeignetes Plugin für den Browser Firefox: FoxReplace und installiere es.

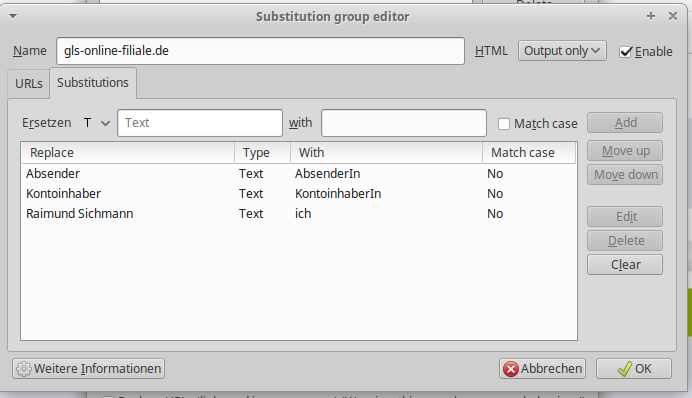

Die Bedienung ist kinderleicht, ich trage die URL ein, also die Adresse unseres Onlinebankings und erstelle eine Tabelle der zu ersetzenden Wörter.

Theoretisch könnte ich nicht nur die Textausgabe verändern, sondern sogar die Eingabe. Also z.B. aus 10,00 Euro 1000,00 Euro machen.

Voila, nach einem Neustart der Seite ist aus männlichen „Absender“ das gewünschte „AbsenderIn“ geworden. Ich könnte natürlich auch „Absender /-in“ wählen, das wäre mir zu lästig oder „gesendet von“.

Natürlich lässt sich damit viel Schabernack treiben, aber ich denke, das Fazit des alten Credos ist klar geworden:

Trau, schau, wem!

Also: Prüfe, wem du glauben kannst! Der Browser gehört nicht dazu – im Zweifelsfall, bevor ein Vertrag eingegangen wird, bevor Geld überwiesen wird oder Kreditkartendaten geprüft werden, muss man 100%ig sichergehen, dass die Informationsbasis wirklich stimmt. Nur weil es im Web steht, ist es nicht automatisch wahr.

Konkret zum Onlinebanking:

Wenn der Browser zum einem Test auffordert: Das stammt nicht von der Bank! Diese Aufforderung stammt mit Sicherheit von einer Betrugssoftware! So eine kann monatelang im Hintergrund auf dem Rechner inaktiv schlummer, bevor sie aktiv wird. Es gibt viele Programme, die auch der aktuellste Virenscanner nicht entdeckt!

Ergänzung 18.10.2016: Skype-Erweiterung ändert Inhalte und stört Funktionen im Onlinebanking.