Eine aufmerksame Kundin – Danke Frau B.! – erkennt, dass ihr Computer mit einer Schadsoftware infiziert ist und meldet sich glücklicherweise bei uns, bevor sie dem Problem mit Antiviren-Software auf den Pelz rückt.

So kann ich die Arbeitsweise der Schadsoftware mit einer Fernwartungssoftware live beobachten und mit ausdrücklicher Erlaubnis unserer Kundin hier veröffentlichen.

Was passiert denn da?

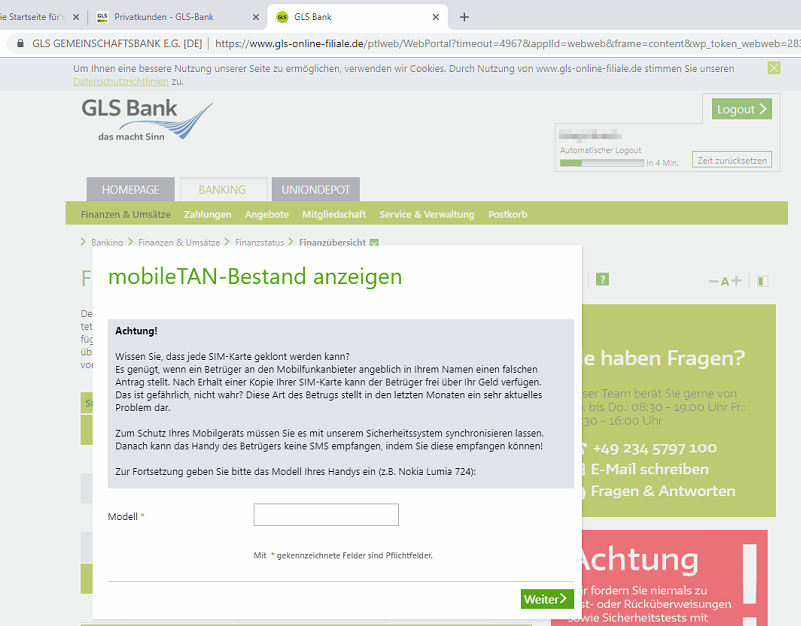

Nach der Anmeldung im Onlinebanking wird man direkt mit einer Aufforderung „mobileTAN-Bestand anzeigen“ konfrontiert.

Weiter geht es mit dem Text „Achtung! Wissen Sie, dass jede SIM-Karte geklont werden kann?“

Der weitere Text beschreibt die Betrugsform der Kartendoublette und verspricht eine Absicherung über eine Sicherheits-App, die diese Form des Betruges verhindern würde. Technisch ist dies möglich und nennt sich oft Push-TAN-Verfahren, bei dem eine App die an die SIM-Karte gebundene TAN per SMS ablöst.

Die Lösung ist also gar nicht so falsch, aber die hier versprochene Sicherheitsapp ist natürlich keine Bankapp, sondern ein Hackertool.

Wir machen weiter:

Ein Kontrollblick auf die Zertifikate scheint mir nötig – tatsächlich sind diese in Ordnung. Offensichtlich manipuliert der Trojaner also die Inhalte und leitet nicht den Browser komplett um. Teile der Webseite scheinen nachgeladen zu werden.

Das erklärt auch, warum das komplette Design perfekt umgesetzt wird, es wird der Style der Bankseite genutzt.

Es ist uns klar, dass die Betrüger Zugriff zum Telefon haben wollen. Dazu muss auf dem Telefon eine Backdoor oder eine Software installiert werden, die zumindest die für Betrügereien nötige mobileTAN, also die SMS an die Betrüger weiterleitet.

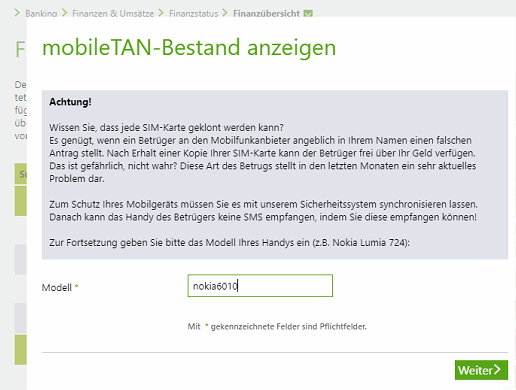

Ein „Uralt-Nokia“ ist kein Smartphone und sollte die Betrugssoftware vor Probleme stellen.

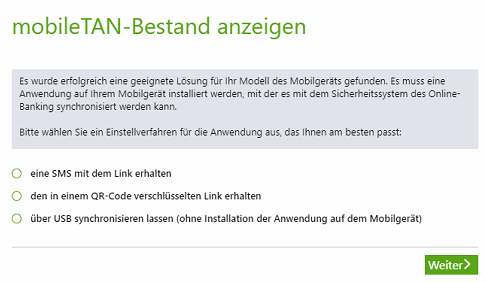

QR-Codes kann es nicht lesen, USB-Verbindungen ergeben keinen Sinn. Also kennt die Schadsoftware nicht dieses alte Telefon und hätte auch keine Chance, eine App zu platzieren. Da es aber genügend Smartphone gibt, macht es ja nichts, wenn hier das Programm falsch liegt. An den alten Telefonen wird man kein Interesse haben.

QR-Codes kann es nicht lesen, USB-Verbindungen ergeben keinen Sinn. Also kennt die Schadsoftware nicht dieses alte Telefon und hätte auch keine Chance, eine App zu platzieren. Da es aber genügend Smartphone gibt, macht es ja nichts, wenn hier das Programm falsch liegt. An den alten Telefonen wird man kein Interesse haben.

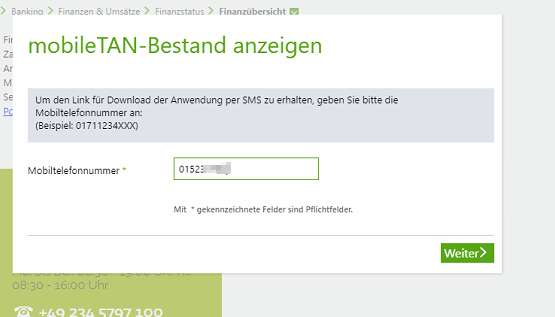

Wir spielen das Spiel weiter mit und entscheiden uns für die SMS, weil mir das am sichersten erscheint und Frau B. trägt dazu meine Telefonnummer ein.

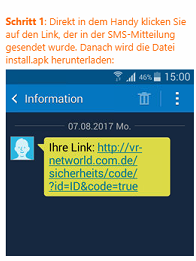

… und tatsächlich erscheint wenige Sekunden später eine SMS mit einem Link, der nicht ohne ist.

In der Zwischenzeit simuliert der Trojaner Aktionen und verhindert den automatischen Logout. Oha, das ist schon ziemlich gut programmiert! Bei dem 15 Minuten-Countdown handelt es sich um eine wichtige Sicherheitsmaßnahme.

Sämtliche Navigationselemente unseres Onlinebankings sind nicht erreichbar – für den Bankserver sieht es so aus, als würde nichts mehr passieren, der Trojaner verhindert den Rauswurf mit einem simulierten Klick. Sehr geschickt.

Im Browser baut sich eine neue Seite auf.

Die Seite vr-networld.com.de ist für unaufmerksame Menschen nicht einfach als gefälschte Adresse zu erkennen. Die eigentliche Domäne ist com.de und vr-networld ist eine Unterdomäne. Wenn man das nicht erkennt und man folgt den Hinweisen, dann kann dies gefährlich werden.

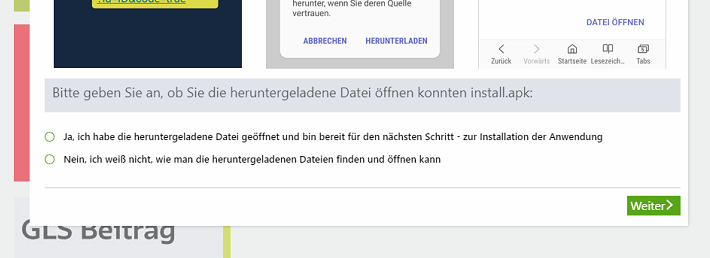

Da die Betrüger Zugriff auf das Telefon benötigen, soll eine Applikation installiert werden. Aus inoffiziellen Quellen würden die Sicherheitseinstellungen von Android oder Apple die Installation solcher Apps verhindern. Die Sicherheitseinstellungen müssten vorher deaktiviert werden, damit das Telefon Apps aus unsicheren Quellen akzeptiert. Also ist eine detaillierte Anleitung dazu nötig.

Das sind Vermutungen von mir – ich riskiere keine Infektion und installiere lieber nichts und aus Zeitmangel verfolgen wir auch nicht sämtliche Anleitungshilfen.

Wir tun so als ob und bestätigen, dass wir die Datei geöffnet hätten. Ich bin gespannt, wie die Software reagiert.

Das ist überraschend – hier wurde viel Zeit investiert. Merkt die Software eventuell, dass wir nur ein Spiel spielen?

Hier breche ich ab – das Ganze wird mir zu riskant, wer weiß, welche Selbstschutzmaßnahme eine solche Malware aktivieren würde?!

Das Onlinebanking ist mit deaktivierten Addons/Plugins erreichbar. Sofort ändert Frau B. Ihre PIN und Zugangsdaten.

Vielen Dank an Frau B. für die Unterstützung und auch die Erlaubnis, die Bilder hier und auf unseren Bankseiten zu veröffentlichen!

Sie werden ebenfalls belästigt? Lesen Sie hier, was Sie tun und woran Sie denken sollten.