Eine der Hauptverbreitungswege für Schadsoftware ist die E-Mail.

Beinahe täglich erhalte ich Aufforderungen auf meiner privaten Mailadresse, dringend irgendetwas online zu prüfen, irgendwo eine Sicherheitseinstellung zu ändern, Kreditkarten- und Kontosperren zu verhindern oder Onlinebankingzugänge zu verifizieren. Selbst daran, mit den eigenen Daten konfrontiert und persönlich angesprochen zu werden, habe ich mich inzwischen einigermaßen gewöhnt. Unlängst habe ich sogar eine Bewerbung mit Lebenslauf in einem Virenverseuchten Wordformat erhalten.

Dass in einigen Mails in den Anhängen Trojanische Pferde mit gefährlichen Inhalten lauern, wissen inzwischen hoffentlich alle Nutzer. Die Sicherheitsexperten warnen:

Öffnen Sie niemals Anhänge von unbekannten Absendern!

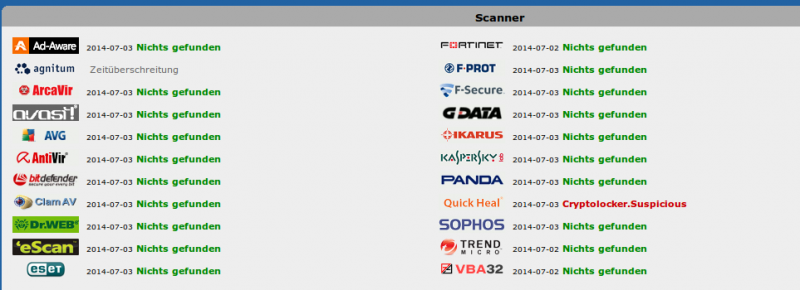

Siehe Infografik aus dem deutschen Kaspersky-Blog.

Was ich nicht verstehe: Wieso wird vor „unbekannten Absendern“ gewarnt?

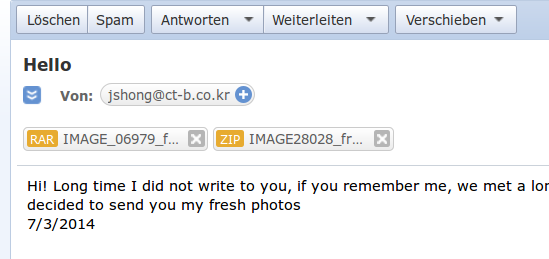

Die Gefahr lauert erst Recht in Mails von bekannten Menschen und Firmen! Trojaner lesen Adressdatenbanken doch seit Jahren aus und nutzen die Daten zum Verteilen. Das dürfte sich gerade bei Erpressersoftware lohnen, die ja kaum Interesse hat, sich lange zu verstecken, hier ist das primäre Hauptziel, eine möglichst hohe Infektionsquote zu erzielen.

Entsprechend meine Empfehlung:

- Seien Sie grundsätzlich misstrauisch bei Anhängen und Links in unangekündigten E-Mails, auch bei bekannten Absendern.

- Prüfen Sie diese vor dem Öffnen akribisch.

- Nehmen Sie ggf. Rücksprache mit den Absendern.

- Lassen Sie Spaßmails erstmal liegen und „heranreifen“. Derlei Unwichtiges können Sie auch noch in drei Wochen lesen, wenn Ihr Virenscanner die Gefahren gelernt hat.

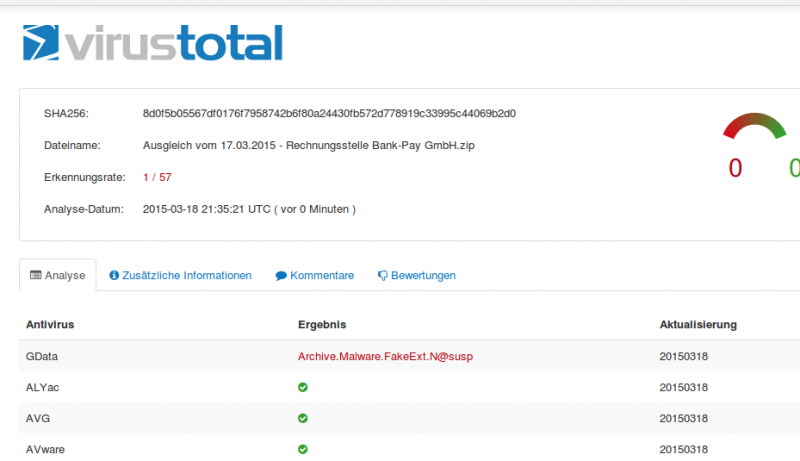

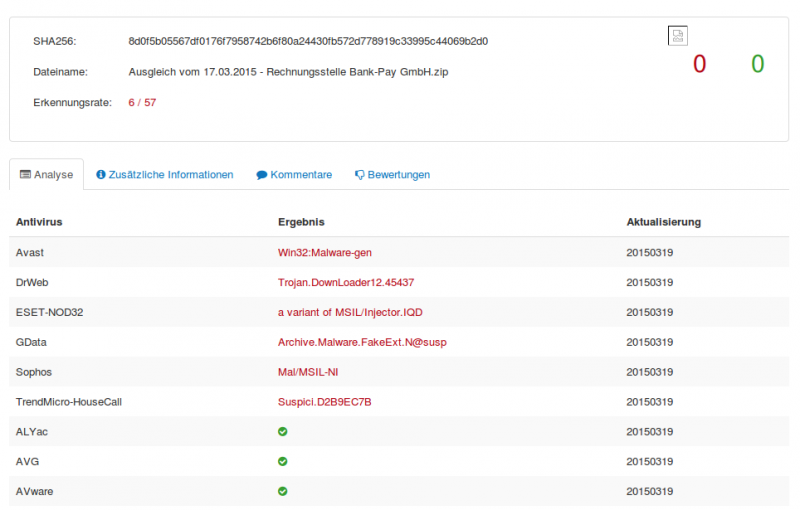

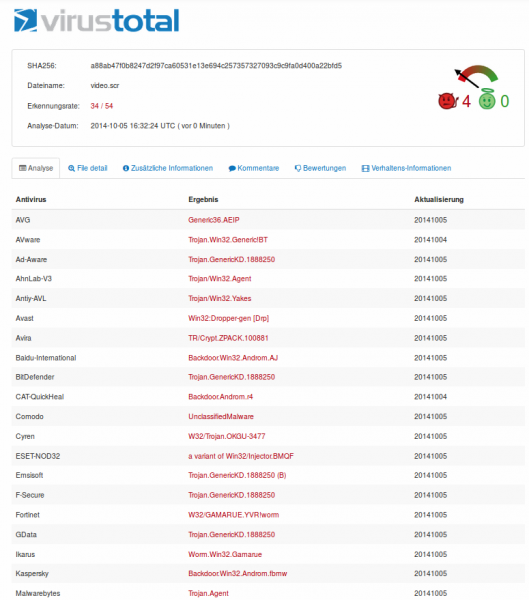

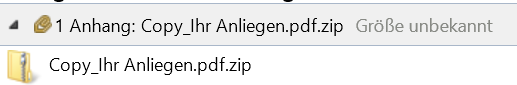

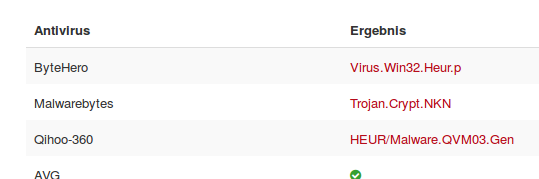

- Speichern Sie Anhänge ab und prüfen Sie diese mit einem Online-Virenscanner

- ausführbare Dateien nicht starten

- wenn Textverarbeitung, Tabellenkalkulation etc. nach Rechten fragt, sind wahrscheinlich Makros = Programme in der Datei versteckt=höchstes Risiko!

Bei einigen gezielten Angriffsformen geht es nicht mal darum, Spionagesoftware und trojanische Pferde einzuschleusen, wenn die Betrüger die nötigen Informationen schon haben.

Eine Spielart ist der/die/das (?) sogenannte CEO-Fraud, eine erfolgreiche Masche der Angriffe über social engineering.

Hier einer der letzten Berichte aus einer ganzen Reihe von Warnungen und Berichten zu diesem Thema:

Kölner Stadtanzeiger