Einige FinTS/HBCI-Programme nutzen keine eigenen Zertifikatsspeicher, sondern verwenden die Zertifikatsverwaltung des Betriebssystems oder, wie im Fall von Hibiscus, in der Standardeinstellung die Verwaltung von Java. Im Zweifel lassen sie den User das Zertifikat selbst prüfen. Wenn dann das Serverzertifikat erneuert wird, muss das Programm (z.B. Hibiscus) den Fingerprint zur Prüfung anzeigen, damit ein Angriff ausgeschlossen werden kann.

Die wenigsten Banken veröffentlichen diese Fingerprints auf Papier und eine Online-Veröffentlichung ist eigentlich nicht sinnvoll, den die Seite könnte ja bereits durch die gleiche Attacke manipuliert worden sein.

Die Gültigkeit kann man selbst mit einem aktuellen Browser prüfen. Mozilla-Firefox verwendet unter Windows eine eigene Zertifikatsverwaltung (unter Linux die des Betriebssystems, das dürfte beim Mac ähnlich sein). Der Edge-Browser verwendet die des Windows-Systems. Ich vermute daher, dass man mit dem Edge prüfen kann, ob dies Windows-Zertifikatsverwaltung durch Updates aktualisiert wurden. In Fehlerfall muss also dringend das Betriebssystem auf fehlende Updates geprüft werden.

Betroffenen Programme lassen die User daher die Korrektkeit prüfen. Von Hibiscus (Jamaica Framework auf Java Basis, u.a. in jverein) ist mir das bekannt, ob andere Programme auch zur Bestätigung auffordern, weiß ich leider nicht. Ein Java-Update würde vermutlich helfen, da dies aber andere, womöglich negative Auswirkungen haben kann, sollte man unbedingt sicherstellen, dass alles harmoniert. Mehr zur Verwaltung der Zertifikate bei Hibiscus steht in den >>>FAQ-Seiten<<< ganz unten.

So kann man das Zertifikat der ehemaligen GAD-Banken mit Hausmitteln prüfen:

Geben Sie in die Adresse des Servers in die Browserzeile ein (kopieren) oder klicken Sie hier auf den Link:

https://fints1.atruvia.de/cgi-bin/hbciservlet

Der Browser öffnet eine Seite mit dem Hinweis:

Dieser Server ist nur mit einem Kundenprodukt erreichbar!

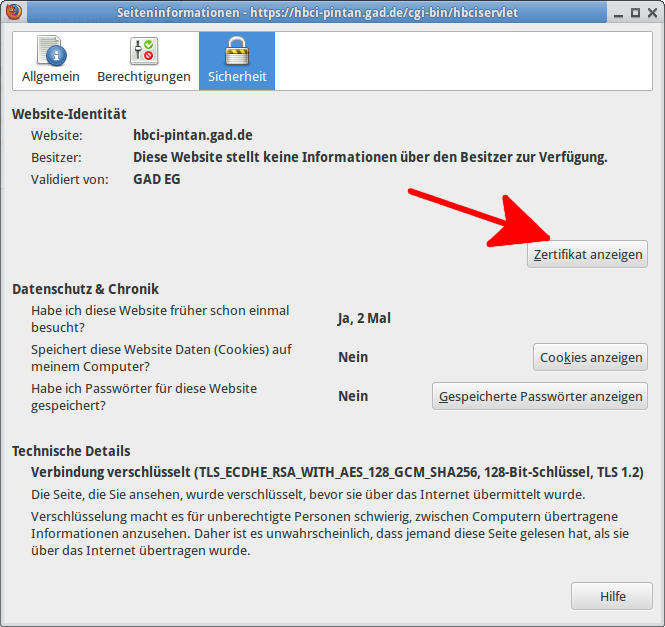

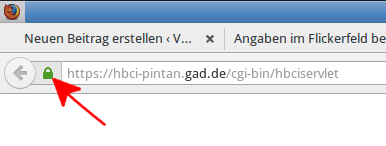

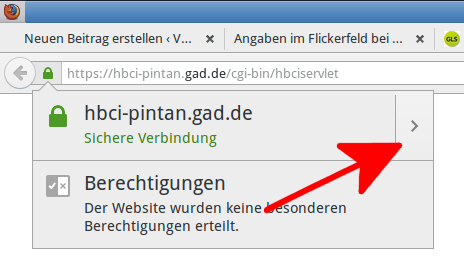

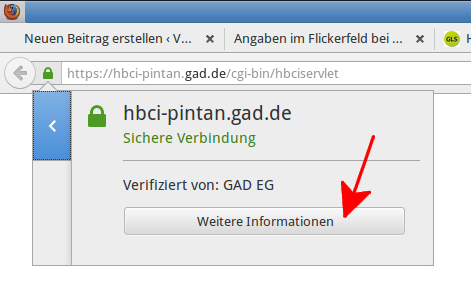

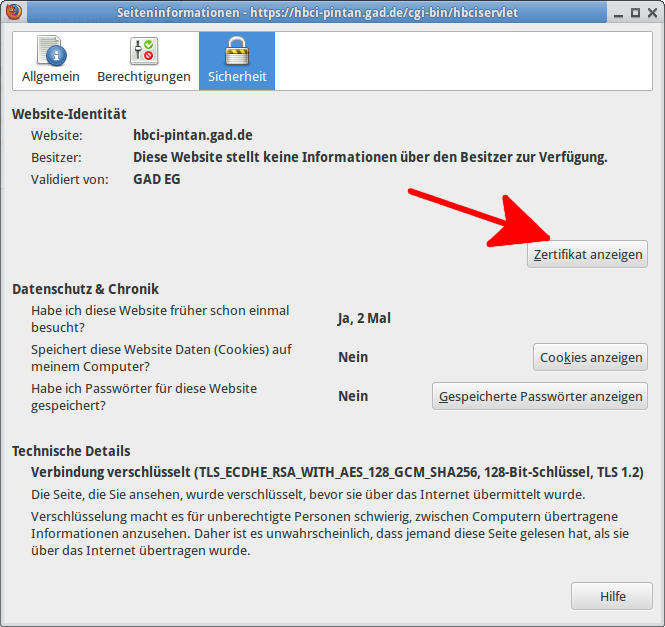

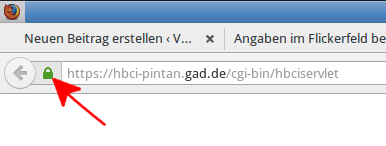

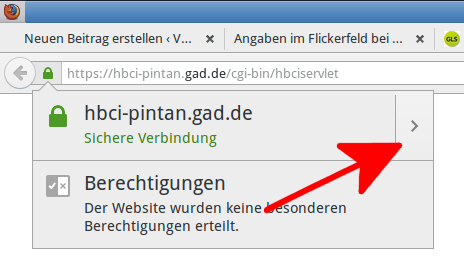

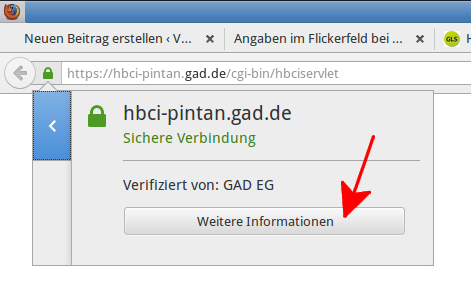

Dass dort keine Webseite zu finden ist, erwartet man ja, und wir wollen ja über diese Seite kein Banking durchführen, sondern nur den Browser nutzen, um das neue Zertifikat zu prüfen. Oben in der Browserzeile (je nach Browser) kann man sich das Zertifikat ansehen. So sieht der Vorgang beim Mozilla-Browser aus. (In den Screenshots sind es noch die alten gad.de Adressen.)

Suchen Sie ggf. das Schloss-Symbol. Der Browser zeigt an, ob er das Zertifikat für gültig hält.

Vergleichen Sie den Fingerabduck mit den von Ihrem Programm angezeigten Daten, z.B. dem SHA1-Fingerabdruck des neuen Zertifikats und achten Sie darauf, dass der Browser auch den richtigen Besitzer anzeigt (früher Fiducia & GAD IT AG). Letzteres ist besonders wichtig, da im Angriffsfall ja auch der Browser/das Betriebssystem betroffen wäre.

Vergleichen Sie den Fingerabduck mit den von Ihrem Programm angezeigten Daten, z.B. dem SHA1-Fingerabdruck des neuen Zertifikats und achten Sie darauf, dass der Browser auch den richtigen Besitzer anzeigt (früher Fiducia & GAD IT AG). Letzteres ist besonders wichtig, da im Angriffsfall ja auch der Browser/das Betriebssystem betroffen wäre.

Ergänzung dazu: Ich weiß, wie die Fachleute darüber denken, DNS-Spoofing kenne ich auch. Allerdings halte ich hier die Gefahr für sehr gering, da man beim PIN & TAN-Verfahren zusätzlich auch ziemlich sicher über einen Auftrag und die Inhalte prüfen kann, mit wem man verbunden ist. Die Geno-Banken setzen kein altes TAN-Verfahren mehr ein, beim dem Aufträge abgeändert werden könnten.

veraltet, bitte wenden Sie sich an Ihre Bank!

Vergleichen Sie den Fingerabduck mit den von Ihrem Programm angezeigten Daten, z.B. dem SHA1-Fingerabdruck des neuen Zertifikats und achten Sie darauf, dass der Browser auch den richtigen Besitzer anzeigt (früher Fiducia & GAD IT AG). Letzteres ist besonders wichtig, da im Angriffsfall ja auch der Browser/das Betriebssystem betroffen wäre.

Vergleichen Sie den Fingerabduck mit den von Ihrem Programm angezeigten Daten, z.B. dem SHA1-Fingerabdruck des neuen Zertifikats und achten Sie darauf, dass der Browser auch den richtigen Besitzer anzeigt (früher Fiducia & GAD IT AG). Letzteres ist besonders wichtig, da im Angriffsfall ja auch der Browser/das Betriebssystem betroffen wäre.